Hacking

Cosè, cosa fa e perchè

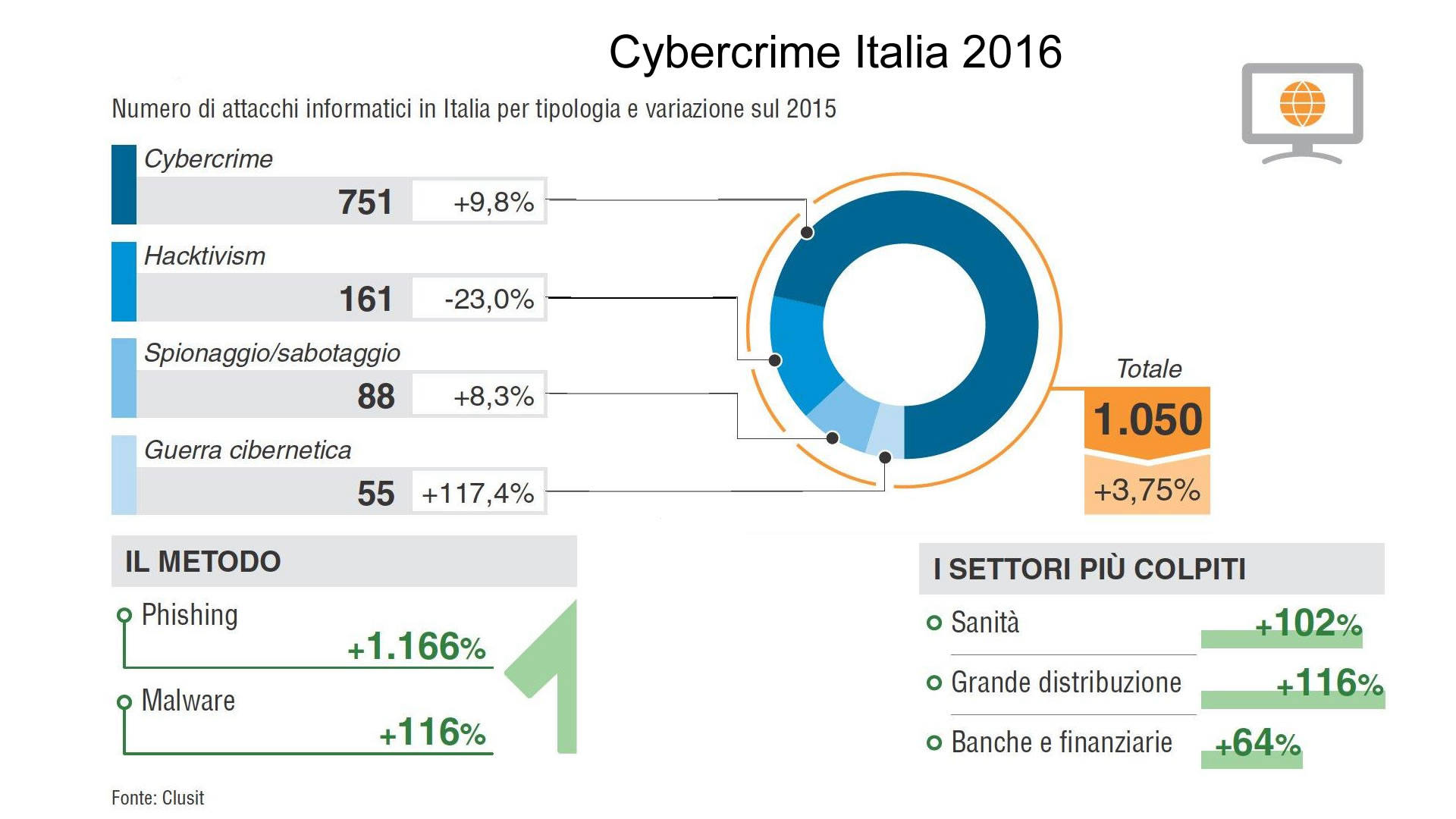

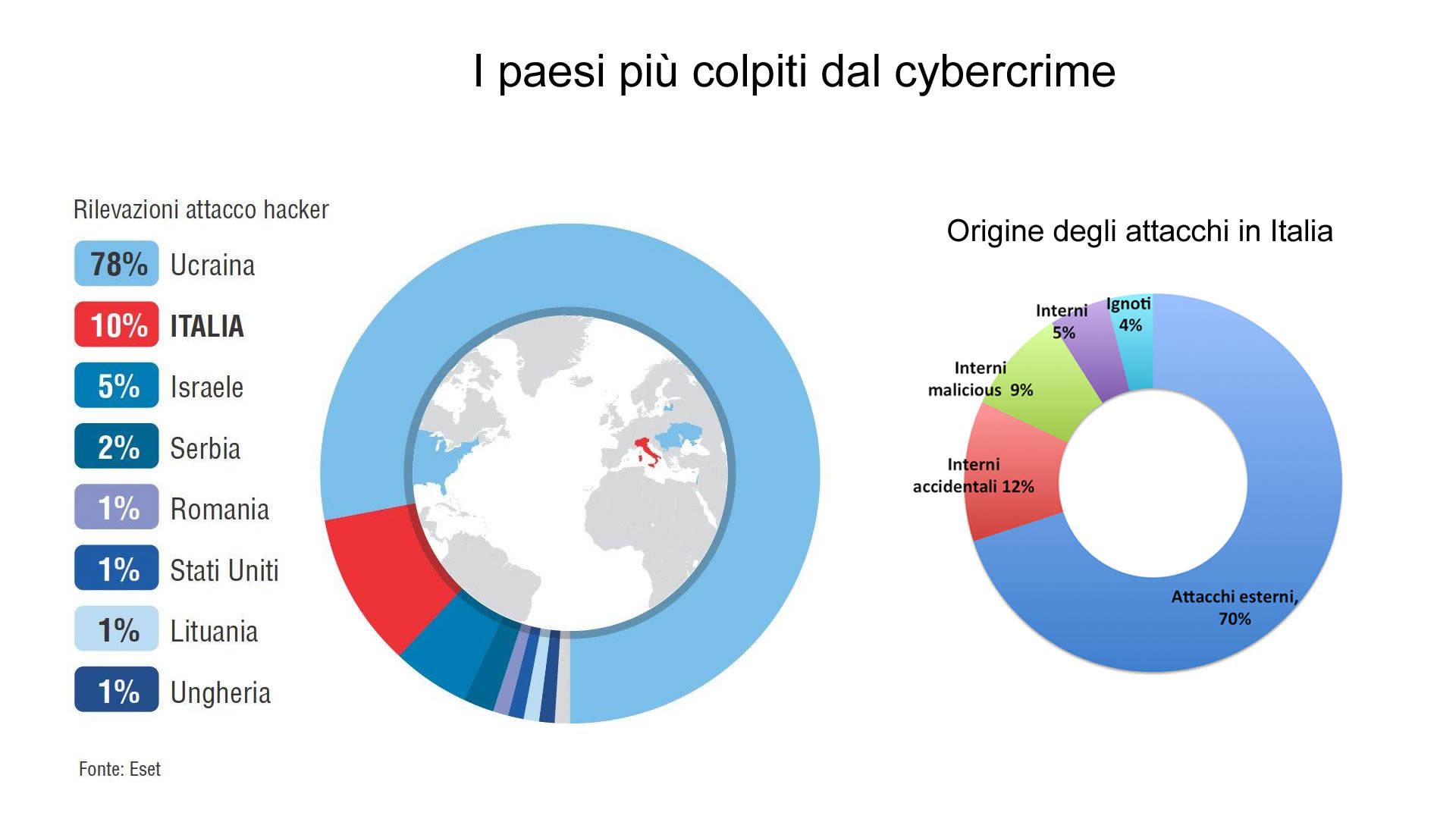

E' un'attività che rende miliardi di dollari all'anno, gestita da singoli individui e da organizzazioni criminali. Lo studio del Juniper Research prevede che nei prossimi tre anni le perdite stimate ai danni di aziende che subiscono attacchi informatici si ammonteranno intorno ai 2 trilioni di dollari.