La difesa

Passa per ogni singolo cittadino e azienda

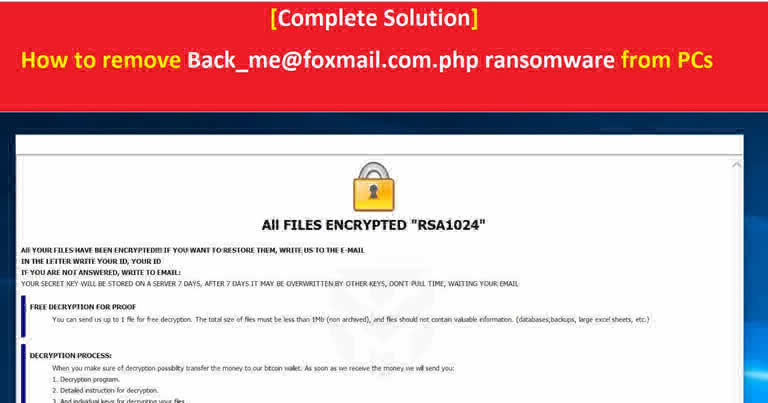

Ulitizzare sistemi e programmi senza protezioni ci si espone a gravi rischi, sia personali che aziendali.

Ulitizzare sistemi e programmi senza protezioni ci si espone a gravi rischi, sia personali che aziendali.

La maggior parte degli antivirus più aggiornati fornisce una protezione contro tutti i malware, spyware, fa un controllo anti phishing alle mail e protegge la vostra privacy online..

Visitare solo siti affidabili e solo su questi effettuate download di file. Una particolare attenzione per le email, non scaricare allegati se la mail non proviene da un mittente affidabile.

Non utilizzare password facilmente identificabili. Se si è in difficoltà a gestire le password utilizzare un generatore di password che aiuterà a creare il codice perfetto e a ricordarlo.

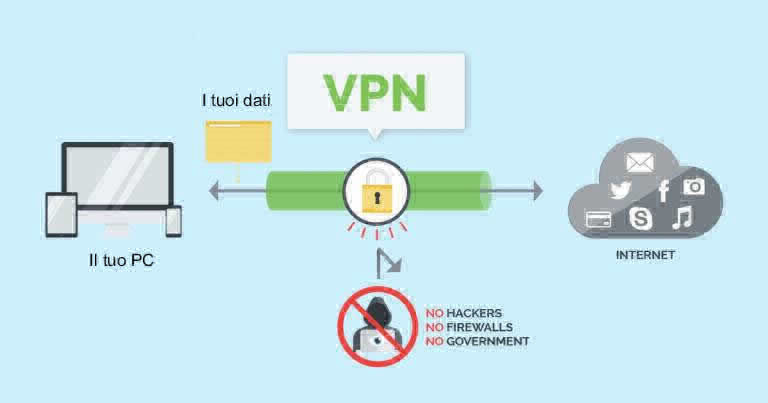

Utilizzare una VPN (virtual private network), con connessione a reti Wi-Fi pubbliche o si effettuano transazioni online. La VPN è sicura, garantisce la privacy online, navigazione sicura e non tracciata.

Queste sono le tematiche che l'azienda deve affrontare per definire le azioni da intraprendere per garantire l'adeguamento alle normative sulla sicurezza delle rete e protezione dei dati e per prevenire attacchi informatici che potrebbero causare danni aziendali anche importanti.

• Quali sono i dati fondamentali relativi all'attività dell’azienda?

• Dove vengono conservati, usati e condivisi?

• Quali sono le conseguenze di una violazione di questi dati?

• Quali sono i rischi che l'azienda affronta nei confronti dell’identità della cybersecurity nell'uso di nuove tecnologie come il cloud computing e l'uilizzo di sistemi personali in azienda? • Quali sono i rischi di terze parti come l’outsourcing, il SaaS e il rischio di furto dei dati da attori esterni e minacce interne?

• Come vengono formati i dipendenti per elevare il loro QI di sicurezza e creare consapevolezza di minacce e comportamenti rischiosi? • Utilizziamo terze parti indipendenti per collaudare le nostre difese? • Quali altre valutazioni del rischio sono state messe in opera e cosa indicano i risultati?

• Quali misure sono state prese per gestire la governance della cybersecurity? • In caso di una violazione grave, quali protocolli sono stati previsti? Tali protocolli sono stati collaudati? • Quali sono i piani di comunicazioni in caso di violazione grave dei dati? • Qual è il piano di gestione della crisi? Il piano è stato collaudato?

• Quanto abbiamo misurato il rischio di perdita di dati o di attacco in tutta la nostra catena del valore

di partner, fornitori e clienti?

• Quando è avvenuta l’ultima infrazione grave? Cosa è avvenuto come risultato e quali lezioni sono

state imparate?

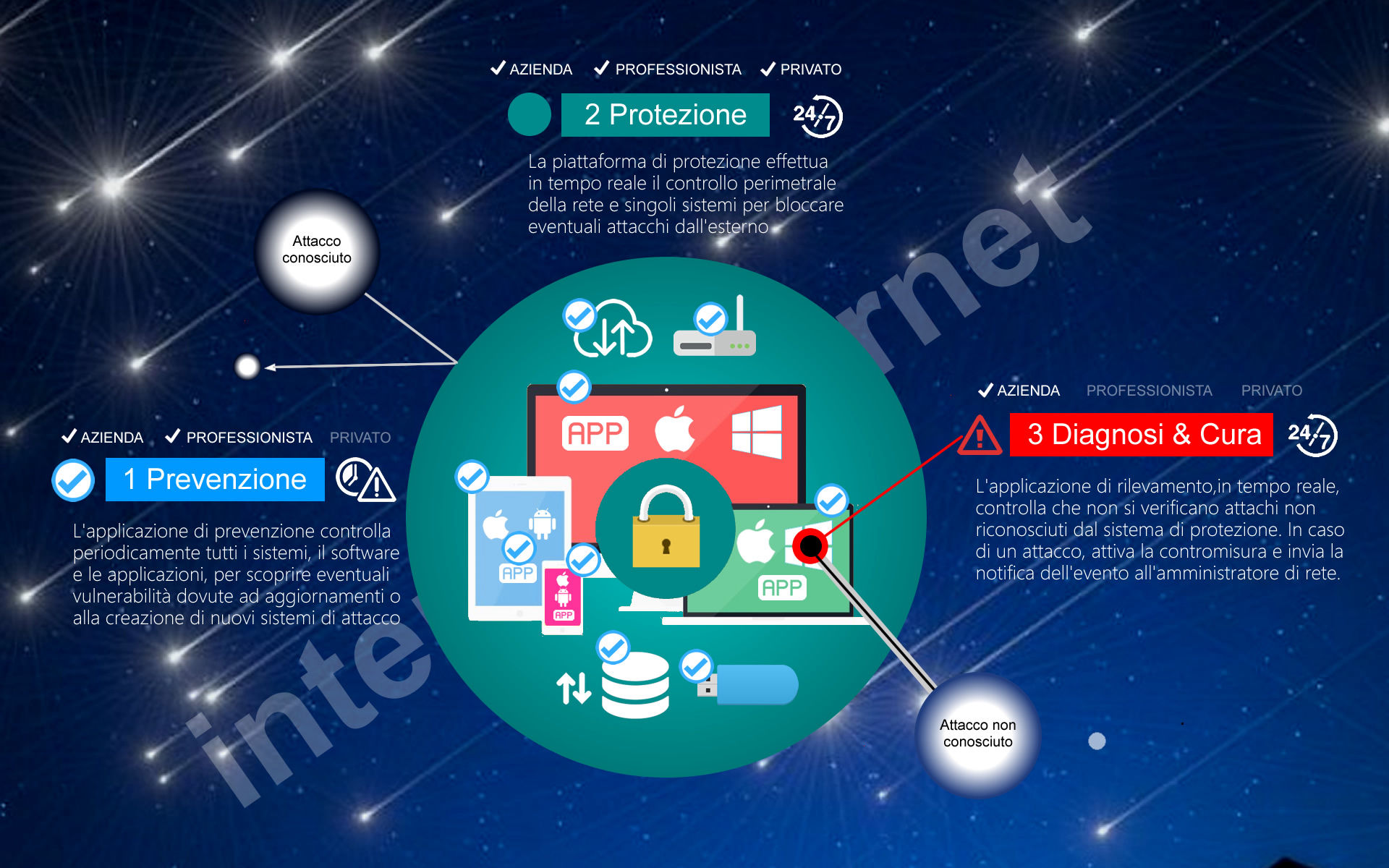

Occorre mirare ad avere la piena conoscenza degli asset aziendali e dei processi produttivi, oltre alle relazioni che intercorrono tra di loro. Solo una efficace ed efficiente governance aziendale, infatti, consente di valutare i rischi associati alla propria realtà produttiva e quindi attivare le giuste contromisure per garantire che gli asset stessi abbiano sempre dei livelli di sicurezza chiari e basati sulla loro criticità.

La gestione della cyber security è la visibilità a 360° del proprio perimetro fisico e virtuale. Così si possono rilevare più velocemente gli incidenti di sicurezza e mettere in atto le necessarie e più efficaci attività di contenimento e di ripristino dell’attività produttiva. Le aree interessate: sicurezza rete, controllo ingresso/uscita dei dati, identità digitale, server e sistemi di rete, strumenti di analisi del traffico in rete.

Lo step successivo consiste nel consapevolizzare gli utenti aziendali dei rischi e delle minacce a cui vanno incontro mentre utilizzano non solo gli strumenti di lavoro (ad esempio l’e-mail aziendale) e le infrastrutture produttive considerate critiche, ma anche lo smartphone e tutti i dispositivi ad uso personale. La superficialità delle persone rappresenta il miglior veicolo di informazioni aziendali per gli attaccanti.

Quando il piano di sicurezza è stato completato e sono state implementate tutte le soluzioni tecnologiche necessarie, è opportuno prevedere processi e soluzioni che costantemente controllino e monitorino lo stato delle infrastrutture critiche aziendali e le eventuali anomalie che possano eventualmente presentarsi. Questo permetterà di avere una pronta reazione e quindi contenere l’incidente in termini di eventuali danni. Una investigazione successiva permetterà di comprendere le cause dell’incidente e quindi di prevedere azioni migliorative atte evitare il futuro accadimento di incidenti simili.

Rappresenta l’ultimo pilastro per la realizzazione di un piano strategico di difesa cibernetica. Parallelamente a tutte le attività che un’azienda deve svolgere in ottica di sicurezza, esistono normative leggi e standard di settore, nazionali e internazionali, a cui deve essere sempre adeguata e aggiornata.